Publicado en Exégesis Diario

Septiembre de 2021

La conjura del complejo militar tras el desarrollo de Internet y Facebook

Los grandes adelantos sociales que se han suscitado a través del desarrollo de nuevas herramientas a lo largo de la historia de la humanidad, han sido impulsados o cooptados -casi en su totalidad- por el complejo militar y religioso de su tiempo. De la misma manera, el motor histórico que permitió promover estos adelantos aplicados a la tecnología ha sido la guerra. La creación de la Red y de sus telarañas sociales no escapan a este tópico.

«Un gobierno fundamenta su estabilidad en base a las leyes y las armas».

El Príncipe, Maquiavelo.

El origen militar de la Red Galáctica

Internet fue un sistema pergeñado a principios de los sesenta por el Departamento de Defensa estadounidense (DoD). La iniciativa, llevada adelante durante la Guerra Fría por ARPA (Agencia de Investigación de Proyectos Avanzados) -el brazo tecnócrata del ejército norteamericano implicado en el desarrollo de aparejos militares-, fue denominado ARPANET, y consistió en la creación de una “Red Galáctica” por parte de un equipo de doscientos científicos altamente cualificados que tenían como objetivo poner en contacto a distintos nodos con la intención de que éstos pudieran compartir información segura a través de un grupo de ordenadores conectados a esta red.

En 1962, bajo el concepto de uno de los diagramas diseñados por Paul Baram, un ingeniero eléctrico polaco que trabajaba en el laboratorio RAND Corporation de las Fuerzas Armadas estadounidense, se pergeñó el sistema de comunicación de paquetes con el objetivo de que la información fuera capaz de sobrevivir a pesar de un ataque nuclear por parte de las fuerzas soviéticas. El sistema estaría constituido por nodos interconectados de forma uniforme y no jerárquica, de manera que, ante una emergencia, fuera posible sustituir un nodo por otro sin perder la información completa por el camino. A su vez, cada unidad de la información-mensaje estaría dividida y diseminada por la red en paquetes, que viajarían de servidor en servidor para finalmente concentrarse en su destino final. La seguridad que ofrecía este sistema de distribución de red fue capital al momento de elegir la arquitectura que tendría finalmente internet. Esta razón llevó a ARPA a descartar diagramas de estructuras de red tanto centralizada como descentralizada.

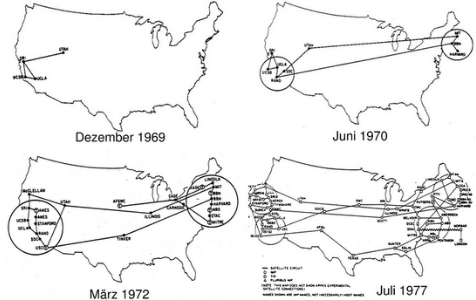

En colaboración con distintas instituciones académicas y científicas, como RAND (Investigación y Desarrollo), MIT (Instituto de Tecnología de Massachussetts) o el NPL del Reino Unido (Laboratorio Nacional de Física), ARPANET lograría establecer en 1969 la primera conexión exitosa entre cuatro nodos participantes que se ubicaban en la Universidad de California en Los Ángeles, la Universidad de California en Santa Bárbara, Universidad de Utah y el Stanford Research Institute.

Desde que esta incursión alcanzara el éxito el 5 de diciembre de 1969, este instrumento de uso militar, académico y científico destinado originalmente a un rudimentario intercambio de información especializada, iría derramándose por el nuevo mundo con el paso de las décadas hasta desembocar en la herramienta capital del globalismo hegemónico. Sin embargo, aunque en el presente internet es utilizado por más de 4.700 millones de individuos -lo que estadísticamente se traduce como el 60% de la población mundial-, son relativamente pocas las personas por fuera del complejo industrial-militar y científico que se han interesado en conocer cómo realmente funciona este sistema.

La cortina de humo y la ficción del imperio

A raíz de la manipulación propagandística -término que en el presente depuró en Relaciones Públicas- y del interés desmedido de las megacorporaciones tecnológicas, las agencias de inteligencia y los gobiernos supremacistas, el grueso de los civiles que utilizan internet de forma habitual ignoran de qué manera opera realmente la Red o los riesgos que puede acarrear el uso ingenuo del sistema en relación con la seguridad de la información privada vertida; de la misma manera, el consumidor promedio de internet, tiende a confundir, cuando no a unificar, terminologías y nociones específicas del área. Pero es necesario tener presente que, en muchas ocasiones, el comportamiento irracional y emocional de las masas vinculado, sobre todo, a los dispositivos tecnológicos de origen militar, son las lógicas consecuencias de las brutales operaciones de guerra psicológica y propagandísticas que se pusieron en marcha al comienzo de La Gran Guerra y que continuaron perpetuándose de forma más agresiva durante y después de la Segunda Guerra Mundial.

No existe una sola Red, ni siquiera una Red de Redes; de la misma manera que tampoco hay un único Internet que interconecte de forma simultánea a todo el mundo. Esta imagen sobre internet, según la periodista experta en tecnología y capitalismo de vigilancia, Marta Peirano, es fabricada por la publicidad -de manera intencionada, especialmente por las empresas de tecnología- con el objetivo de intentar transformar la realidad de lo que internet verdaderamente es:

“Sus mensajes publicitarios hablan de constelaciones, de puntos flotando en el cielo, de una nube, de conectividad universal, del algo que llega a todo el mundo por igual, pero nada de eso existe en realidad. El precedente más cercano a semejante manipulación que se me ocurre es el del mundo financiero”, explicó la autora de El enemigo conoce el sistema en una entrevista al medio La Vanguardia.

La manipulación mediática es muy atávica, por lo que sería prudente no tomarse a la ligera los efectos de la propaganda. El uso de artimañas psicológicas que releguen la frialdad de la lógica en favor de la vehemencia emocional son el pan de cada día de los prestidigitadores propagandistas. Sin ir más lejos, para el padre de las Relaciones Públicas, Edward Bernays (1891-1995), eminente propagandista de guerra y sobrino de Freud, los publicistas son sofistas capaces de «moldear la opinión de las masas para convencerlas de que comprometan su fuerza recientemente adquirida en la dirección deseada» por la «minoría». Por lo que, en palabras del periodista y relacionista público, “la propaganda es el órgano ejecutivo del gobierno invisible”.

Un hecho evidente para el ojo instruido, pero encubierto insistentemente por las instituciones académicas, es que las prácticas propagandísticas para moldear las opiniones públicas tienen sus orígenes en los imperios religiosos. El caso más evidente de apreciar para la cultura de Occidente es el Catolicismo; religión de masas implementada bajo el yugo del emperador romano Constantino en el año 325. Año en el que se optó por simplificar el panteón de dioses de Roma por uno más dúctil al condicionamiento de las masas. El resultado, como sabemos, fue una religión monoteísta de culto solar llamada Catolicismo.

De esta manera, la figura central de Jesús terminaría encarnando en los últimos dos mil años la efigie del Dios Sol, que en otros períodos personificaron Horus, Apolo, Mitra o Krishna, por mencionar sólo algunos avatares mitológicos. Sin embargo, este reinicio religioso efectuado de cara a las masas profanas, tras el velo, seguiría escondiendo los remanentes de las religiones paganas de la antigüedad a la que sólo tendrían un acceso total la aristocracia iniciada de todos los tiempos.

El Vaticano, Estado neoromano moderno y centro neurálgico de milicias religiosas como son los Jesuitas o la Soberana Orden Militar de Malta, es el imperio conspicuo más poderoso a nivel mundial, que, en conjunto con Estados supremacistas como Estados Unidos y Reino Unido conforman el tridente hegemónico de dominación en la arquitectura social de los Estados-Nación: Vaticano: Olimpo religioso; Estados Unidos: Fuerzas mundiales del Orden; Reino Unido (City de Londres): Centro crítico de las finanzas globalistas. Por este motivo, históricamente, han sido los agentes neoromanos quienes iniciarían los sistemas de inteligencia con el objetivo de manipular la opinión pública y mantener así latente un perpetuo consenso social favorable a sus intereses.

Como la agencia de inteligencia más antigua, secreta y poderosa del sistema vigente, los agentes vaticanos se encuentran inmiscuidos tras diferentes frentes y testaferros en la mayoría de puestos claves de la política, agencias de inteligencia, instituciones académicas y científicas a lo largo y ancho del mundo.

Una de las personalidades célebres de la historia moderna, el exemperador y conquistador francés, Napoleón Bonaparte, sufriría en carne propia la manipulación Jesuita después de que ayudara a la orden a regresar al Vaticano luego de que el Papa Clemente XIV suprimiera la Compañía de Jesús con el Breve apostólico Dominus ac Redemptor en el año 1773. Napoleón, luego de ser excomulgado por el Papa Pío VII, tomaría la decisión de secuestrarlo y de coronarse a sí mismo como el Emperador de Francia. Esta inédita situación dejaría una ventaja estratégica a la orden solnegrista para pactar con Pío VII y que éste ordenase posteriormente la restitución de la Compañía. Situación que acontecería el 7 de agosto de 1814 con la bula Solicitudo omnium Ecclesiarum luego de que el Papa fuera liberado por los austriacos en Parma.

Luego de la estrepitosa derrota de Waterloo, y ya en el exilio de la isla de Santa Helena, Napoleón escribiría:

«(Los Jesuitas) son una organización militar, no una orden religiosa. Su jefe es el general de un ejército, no el mero abad de un monasterio. Y el objetivo es el poder en su más despótico ejercicio, poder absoluto, universal, para controlar al mundo bajo la voluntad del Superior General. El jesuitismo es el más absoluto de los despotismos y, a la vez, es el más grandioso y enorme de los abusos”.

Por otro lado, el general De Montholon, conde de Las Cases, desterrado junto a Napoleón, escribiría en sus memorias el siguiente párrafo sobre la orden solnegrista y su General, el denominado Papa Negro:

«El General de los Jesuitas insiste en ser el amo, soberano sobre los soberanos. Donde quiera que los Jesuitas sean admitidos ellos serán los amos, cueste lo que cueste. La sociedad de ellos es por naturaleza dictatorial, por lo tanto, es el irreconciliable enemigo de toda autoridad constituida. Todo acto, todo crimen, por más atroz, es un trabajo meritorio, si es cometido por los intereses de la Sociedad de los Jesuitas, o por orden del General».

Edgar Hoover, primer director del FBI; Augusto Pinochet, dictador chileno entre los años 1973-1990; Isabel II, Reina vigente de Reino Unido; George Bush -tanto padre como hijo-, expresidente Norteamericano; Nelson Mandela, primer presidente de color de Sudafrica entre los años 1994-1999 y Henry Kissinger, exsecretario de Estado y Consejero de Seguridad Nacional estadounidense, son algunas de las ilustres figuras que forman parte de la ONG y Orden de Caballería más antigua del mundo, La Soberana Orden Militar y Hospitalaria de San Juan de Jerusalén (Orden de Malta).

Entre los beneficios de pertenecer a esta orden se encuentran; la inmunidad diplomática, es decir, los miembros no pueden ser sometido a ningún tipo de control aduanero. Tener el acuño de una moneda propia o detentar estatus de Observador ante la ONU.

Otra orden menor del Vaticano que goza de gran conexión dentro de la alta política internacional, es el Opus Dei. Esta organización honorífica del catolicismo, también tiene embutidos a sus espías dentro de un sinúmero de instituciones gubernamentales, educativas y ONGs relevantes. A los agentes que viven con relativo libre albedrío fuera del Opus Dei se los denomina supernumerarios.

Hecho este paréntesis, es preciso comprender que el poder político-militar nunca estuvo separado del poder religioso. Del trinomio Gobierno-Fuerzas del Orden-Clerecía, el poder religioso históricamente ha sido el más poderoso, no sólo por ir a la vanguardia en términos de conocimientos sagrados, científicos, académicos, astrológicos y articular la cultura en cada época pretérita, sino porque con la caída de los regímenes monárquicos tras la Revolución Francesa, el imperio religioso se reinventó para dominar el destino de los Estados-Nación tras el telón del escenario donde acontece el artificio de lo real.

Si en el presente los individuos son incapaces de apreciar las verdaderas fuerzas que gobiernan el destino de los hombres en la estructura social, es gracias a los esfuerzos conjuntos de toda la maquinaria de la industria cultural imperante, la ocultocracia deliberada de alta política, los medios hegemónicos de comunicación cooptados, la sagacidad diabólica de las escuelas de misterio para articular el poder político y el uso premeditado de la propaganda, que es descargada en ráfagas como un arma silenciosa por los poderes fácticos en la guerra psicológica y biológica que se está llevando adelante contra los intereses fértiles de la sociedad exotérica.

Bajo este nuevo y espeluznante prisma, el confesionario para purgar los pecados cobra otra dimensión y se revela como el instrumento de inteligencia más sofisticado de la antigüedad.

El sacramento de la confesión de la iglesia cristiana surge a mediados del siglo XVI, pero, lo cierto, es que es una práctica pagana que los sacerdotes cristianos aprehendieron de los monjes egipcios. La Iglesia Católica vaticana tomó este instrumento y lo utilizó para realizar labores de espionaje, como sistema de infiltración en las familias Reales y como método de socavación de información de las masas.

Sigmund Freud, explica el objetivo de los ardides implementados por los imperios religiosos desde la antigüedad en su ensayo El Malestar en la Cultura de la siguiente manera:

«La religión viene a perturbar este libre juego de elección y adaptación, al imponer a todos por igual su camino único para alcanzar la felicidad y evitar el sufrimiento. Su técnica consiste en reducir el valor de la vida y en deformar delirantemente la imagen del mundo real, medidas que tienen por condición previa la intimidación de la inteligencia. A este precio, imponiendo por la fuerza al hombre la fijación a un infantilismo psíquico y haciéndolo participar en un delirio colectivo, la religión logra evitar a muchos seres la caída en la neurosis individual».

La Industria Cultural: un arma de destrucción intelectual y espiritual

En la obra Dialéctica de la Ilustración, escrita por los filósofos Theodor Adorno y Max Horkheimer en 1944, se hace énfasis en los promotores de los avances técnicos que conducía la nueva industria cultural emergente de la siguiente forma:

«Los interesados en la industria cultural gustan explicarla en términos tecnológicos. La participación en ella de millones de personas impondría el uso de técnicas de reproducción que, a su vez, harían inevitable que, en innumerables lugares, las mismas necesidades sean satisfechas con bienes estándares. El contraste técnico entre pocos centros de producción y una dispersa recepción condicionaría la organización y planificación por parte de los detentores. Los estándares habrían surgido en un comienzo de las necesidades de los consumidores: de ahí que fueran aceptados sin oposición. Y, en realidad, es en el círculo de manipulación y de necesidad que la refuerza donde la unidad del sistema se afianza más cada vez. Pero en todo ello se silencia que el terreno sobre el que la técnica adquiere poder sobre la sociedad es el poder de los económicamente más fuertes sobre la sociedad. La racionalidad técnica es hoy la racionalidad del dominio mismo. Es el carácter coactivo de la sociedad alienada de sí misma. Los automóviles, las bombas y el cine mantienen unido el todo social, hasta que su elemento nivelador muestra su fuerza en la injusticia misma a la que servía».

La premonitoria obra fundacional de la Teoría Crítica remarcaría que los propios proyectos urbanísticos, originalmente destinados a perpetuar viviendas higiénicas a seres independientes, terminarían -bajo el nuevo paradigma- sometiendo al ser humano al yugo del poder total del capital: «Conforme sus habitantes son obligados a afluir a los centros para el trabajo y la diversión, es decir, como productores y consumidores, las células-vivienda cristalizan en complejos bien organizados».

Adorno y Horkheimer continúan arremetiendo contra los medios hegemónicos de la cultura:

«La unidad visible de macrocosmos y microcosmos muestra a los hombres el modelo de su cultura: la falsa identidad de universal y particular. Toda cultura de masas bajo el monopolio es idéntica, y su esqueleto -el armazón conceptual fabricado por aquél- comienza a dibujarse. Los dirigentes no están ya en absoluto interesados en esconder dicho armazón; su poder se refuerza cuanto más brutalmente se declara. El cine y la radio no necesitan ya darse como arte. La verdad de que no son sino negocio les sirve de ideología que debe legitimar la porquería que producen deliberadamente. Se autodefinen como industrias, y las cifras publicadas de los sueldos de sus directores generales eliminan toda duda respecto a la necesidad social de sus productos».

La Ingeniería del Consenso y sus consecuencias

Entre las consecuencias del bombardeo propagandístico, se encuentran, la simplificación cosmogónica del ambiente contingente y de las opciones de elección del sujeto. El prisma social de la realidad es llevado a su mínima expresión, situación que degenera la racionalidad y adaptabilidad de los individuos a la vez que promueve comportamientos propios de etapas infantiles ligadas a las emociones más primitivas del ser humano. Esta simplificación del mundo social es operativa en un nivel estructural y funcional del sistema, y permite que una sociedad perviva sin demasiados sobresaltos. Bernays lo llamó de forma más elegante: «ingeniería del consenso». Sin embargo, esta falsificación de valores y de intereses acomodados tiene implícito un precio a pagar, entre los que destacan la vigilancia, la mentira y el control sistemático por parte de los estados globalistas y de sus instituciones hacia el rebaño.

La teoría de La Creencia en el Mundo Justo, desarrollada por Lerner en 1965, sintetiza esta narrativa exponiendo que los seres humanos necesitan pensar que el sistema donde habitan está investido de justicia, puesto que, de esta manera, cada individuo es capaz de asumir la falsa sensación de que puede enfrentarse con menos preocupaciones ante un ambiente social que se encuentra en orden y bajo control. En este ambiente idílico -nuestro sistema-, el bien es por naturaleza el común denominador entre el prójimo (Dharma), y las malas acciones, más tarde o más temprano, obtienen su justa sanción o castigo (Karma). Por lo que, bajo esta premisa construida por los ingenieros sociales e inoculada a la comunidad a través de la industria cultural, cada persona ligada a la Ley Marítima del Estado Leviatánico, consigue lo que se merece.

Esta visión infantil y fragmentada de la realidad sólo es posible en una sociedad enferma, atomizada y mentalmente programada desde su más tierna infancia.

Entre los trucos de manipulación más utilizados por los prestidigitadores para deformar la realidad, ya sea suavizándola o teatralizándola, se encuentran:

- El uso de la programación neurolingüística (PNL) -así como de Ingeniería Lingüística-, que es un tipo de manipulación del lenguaje que permite “transmutar” determinado mensaje poco auspicioso en uno más benevolente o dramático. En su libro, Propaganda, cómo manipular a la opinión pública en democracia (1928), Bernays menciona: «El estudio sistemático de la psicología de masas reveló a sus estudiosos las posibilidades de un gobierno invisible de la sociedad mediante la manipulación de los motivos que impulsan las acciones del hombre en el seno de un grupo». Las investigaciones científicas sobre la mentalidad de grupos han llegado a la conclusión de que «el grupo posee características mentales distintas de las del individuo, y se ve motivado por impulsos y emociones que no pueden explicarse basándonos en lo que conocemos de la psicología individual». Bernays sostiene que cuando las masas no cuentan con el ejemplo de un líder mediático, cada individuo del colectivo humano debe enfrentar el desafío de pensar por sí mismo o, en contrapartida, servirse de clichés, latiguillos o imágenes que representen un grupo completo de ideas o experiencias. En estos casos «el propagandista, aprovechándose de un viejo cliché o manipulando uno de nuevo cuño, puede dirigir a veces una masa completa de emociones colectivas».

- El uso de imágenes -estáticas o en movimiento- que remiten a arquetipos simbólicos poderosos para el inconsciente colectivo social. El inconsciente colectivo, tan denostado en las instituciones académicas, es, sin embargo, muy estudiado en los círculos mistéricos, donde se concentra gran parte de los adeptos a la esfera política. Este inconsciente universal, representa la capa más profunda en la vida de cada ser humano, y -a pesar de ser la más velada- es el sustrato psicológico más importante debido a que conduce gran parte de la vida del individuo de manera encubierta. La experiencia humana generacional está incrustada en la fuerza de los elementos arquetipos simbólicos, sagrados, y el mal uso de esta fuerza colectiva puede degenerar en una enfermedad psíquica social. La inversión simbólica en el uso de los arquetipos, tan propias de la Doctrina Luciferina, es capaz de mermar la fuerza primordial colectiva y corromper el espíritu natural-fértil de cualquier empresa humana. Uno de los grandes artífices de esta degeneración simbólica es el denominado cine hollywoodense, que es, en el sustrato más elemental, la máquina de propaganda más significativa de los tiempos modernos.

- El uso prolongado y repetitivo en el tiempo del discurso y de la narrativa oficial por múltiples medios o frentes. El ministro para la Ilustración Pública y Propaganda Nazi, Joseph Goebbels, promulgó la célebre frase: «Una mentira repetida mil veces se convierte en verdad». Bajo este lema, Goebbels implementaría lo que denominó «Der Totale Krieg» (Guerra Total); lo que le llevó a implementar operaciones de guerras psicológicas contra el propio pueblo Alemán por todos los medios mediáticos a su disposición entre 1933-1945, como podrían ser el uso propagandístico del cine o de la radio. La publicidad, cuando se utiliza para crear un efecto de validación, es decir, para manipular a las masas con asuntos que atañen a la seguridad nacional de un territorio, la privacidad o los valores morales, pasa a convertirse en guerra psicológica -palabras actualmente suavizadas bajo el término PsyOps-. El efecto de exposición, es decir, la repetición constante del discurso, sumado al control de la narrativa, pueden crear auténticas calamidades sociales; como cuando falsas evidencias de inteligencia de fuentes de alto rango estadounidense y del Reino Unido aseguraron que Saddam Hussein poseía armas de destrucción masiva. Operación de la que fueron cómplices algunos de los medios hegemónicos más importantes del mundo que repetían una y otra vez la narrativa oficial del gobierno de Bush y Tony Blair en 2002-2003. Lo que terminó, como sabemos, con la invasión de Irak. Para poder llegar a este nivel de manipulación mental, los poderes fácticos utilizan técnicas de propagandas sofisticadas y encubiertas. Con el propósito de darle forma a un evento de semejante magnitud, un gobierno democrático necesita la colaboración directa o indirecta de instituciones, medios de comunicación y organizaciones de reputación internacional; con el apoyo cómplice o participación colateral de todos estos organismos un relato es capaz de incrustarse velozmente en la opinión pública y luego correr como la pólvora de una forma totalmente orgánica. En el presente, esta programación mental se está llevando adelante para restringir las libertades civiles tras los eventos pandémicos a lo largo del mundo.

En el plano virtual, esta mecánica puede verse representada en la noción que el consumidor general tiene del Cloud Computing (Computación en la Nube). Concepto que cobró relevancia en 2002 cuando fue lanzada al mercado por Amazon Web Services. Este software como servicio se puede rastrear hasta –por lo menos- la década de los 90s, cuando Ramnath Chellappa, un profesor hindú, impartía seminarios en Estados Unidos hablando sobre una potencial tecnología del futuro que crearía “un nuevo paradigma de la computación, donde los límites estarían determinados por racionales económicas en lugar de límites técnicos”. Para Marta Peirano, el público tiene una idea desacertada de lo que efectivamente es la Nube. El error radica, según la autora, en gran medida en que el término “evoca en nuestra mente algo que nos cubre a todos por igual, ligero, que está en todas partes, que es limpio, esponjoso y blanco. Cuando lo cierto es que se trata de una concentración masiva de servidores monstruosos en un lugar remoto con un consumo energético disparatado, lleno de cerrojos y con un funcionamiento opaco”.

Las operaciones propagandísticas han deformado a nivel mediático la realidad de lo que Internet, en efecto, es verdaderamente, por lo que, a modo de síntesis, citaremos un retazo de El pequeño libro rojo del activista en la red de Marta Peirano, con la intención de graficar todavía más la nebulosa realidad de este sistema:

«Gracias a la popularidad del wifi, la mayor parte de los usuarios de la Red piensan que Internet es algo que flota libremente en el aire, como el oxígeno, un recurso natural. Pero ese complejo entramado de telecomunicaciones que llamamos Internet es un consorcio de más de 40.000 redes enlazadas a través de antenas, satélites, grandes centros de procesamiento de datos y, sobre todo, dos millones y medio de kilómetros de fibra óptica, que no son estructuras públicas ni funcionan de acuerdo con la regulación de los países a los que sirve, incluyendo las leyes de protección de datos».

Los cables submarinos que conectan toda la Red

El World Wide Web (www) es el contenido, el software, la aplicación que permite que el ser humano pueda tener la llave de acceso a la Red, pero de ninguna manera encarna de forma literal este sistema. Mediante el uso de este código, es posible transmitir datos mediante el Protocolo de Transferencia de Hipertextos (HTTP), situación que, además, permite sostener una separación de poderes entre las empresas dueñas de las infraestructuras y los nodos conectados en distintos lugares del mundo a través de la red.

Antes de 1979, para formar parte de la red debías ser invitado por ARPANET. Para esto, los académicos y científicos daban por sentado que era necesario contar con conexiones políticas y estar dispuesto a dilapidar cien mil dólares. Para entonces, el sistema operativo estrella era UNIX, creado en 1969 por los laboratorios de AT&T. Pero a principios de 1980 surgiría el “ARPANET para pobres”, llamado Usenet. Desarrollado por la Universidad de Carolina del Norte y la Universidad de Duke, Usenet era una red comunitaria para usuarios fuera del ámbito militar de UNIX. En este nuevo sistema global de noticias, el receptor tenía el absoluto control de lo que recibía en su computadora y la información podía ser compartida de manera jerárquica. Fue en la comunidad de noticias de Usenet que se compartieron por primera vez los códigos fuentes tanto de World Wide Web como de Kernel de Linux. Por lo que, Usenet, era una red más democrática y neutral que las de sus competidores directos de aquel tiempo, como fueron OSI o TCP/IP.

El World Wide Web fue creado en 1989 por el físico del CERN (Centro Europeo de Física Nuclear), Tim Berners-Lee. El físico británico estaba a cargo del funcionamiento de internet en el laboratorio de física de partículas entre los años 1984-1988; fue allí donde vislumbró lo laborioso que se hacía compartir documentos, motivo que lo llevo a desarrollar en sus tiempos libres el World Wide Web, una tecnología que con el uso de un motor de búsqueda le permitía al internauta navegar de un sitio web al otro a través de enlaces (URL). Más tarde, en 1993 Tim Berners-Lee tomaría la decisión de liberar el software a la red y aparecería el primer navegador gráfico de referencia global -que además permitía crear páginas web-: Mosaic.

La “Red Galáctica” está compuesta por más de 600 Centros de Datos hiperescala. Los Centros de Procesamiento de Datos hiperscala se ubican en establecimientos gigantescos y, muchas veces, en sitios remotos. Una infraestructura de esta magnitud cuenta, como mínimo, con 5.000 servidores de última generación capaces de conectar a la red a millones de ordenadores alrededor del mundo de forma simultánea; empresas como Google o Facebook utilizan estos gigantescos espacios repletos de servidores de manera diaria para articular y administrar el tráfico en sus plataformas. Por lo tanto, las granjas de datos son espacios físicos donde se concentra la infraestructura que hace posible el funcionamiento y almacenamiento de toda la información que se encuentra en internet. Los Data Centers cuentan con miles de unidades en estado sólido (memoria SSD), que es el dispositivo que actúa como la memoria interna de un nodo. Los nodos o servidores, a su vez, se encuentran en las denominadas «salas frías» (entre 21 y 23 grados Celsius) interconectados con los demás servidores alrededor del mundo a través de cables de fibra óptica; esta condición en la forma de cómo se distribuye la red, permite que ningún apagón aislado de un Centro de Datos deje sin internet a toda la red de manera unánime. En la actualidad se estima que existen más de 2.000 Centros de Datos repartidos por el mundo.

Lo que conecta a la Red una Nación con otra, son los más de 436 cables de fibra óptica submarinos transatlánticos. Los cables submarinos representan el 96% de la infraestructura total de internet y pueden llegar a medir 20.000 kilómetros de longitud (como el cable submarino que conecta a Norteamérica con Asia). Por lo que la infraestructura sobre la que se sustentan las Redes, depende casi en su totalidad del mantenimiento y buen funcionamiento de esta red submarina.

Las rutas de transmisión de información de esta herramienta capital para las economías y comunicaciones globalistas están en garras del sector privado y de agencias del gobierno. Sobre este apartado, El pequeño libro rojo del activista en la red, explica:

«Lawrence Lessig dice que tres cosas regulan la red: los mercados, la ley y el código. Las herramientas usadas para la circunvalación de comunicaciones no son necesariamente las mismas que protegen la identidad de sus protagonistas. Cuando un intercambio de información delicada tiene lugar entre dos partes, no basta con que el contenido esté encriptado; también es esencial proteger la ruta de transmisión. Las infraestructuras de Red no son libres, están en manos de compañías y agencias gubernamentales que tienen acceso directo a los canales de transmisión de datos.

La información querrá ser libre pero su capacidad de movimiento es realmente muy limitada. Esto es porque, como explicaba Neal Stephenson en su formidable ensayo Mother Earth Mother Board (Wired, 1996), la información sólo tiene tres maneras de moverse: en brazos (libros, disco duro, vecinas), por ondas de radio (satélites, antenas) y por cable electrificado».

Por otra parte, existen Redes que se encuentran aisladas en grandes porciones de territorio. Un ejemplo claro de lo que supone una titánica Red aislada es el caso de China. El gigante asiático cuenta con lo que se denomina “La gran muralla china de internet”, que se encarga de regular y de restringir la libertad de internet a los más de 904 millones de internautas chinos. Esto significa que existe una medianera virtual rodeando toda la actividad del ciberespacio del país, y que, sin el permiso diligente de los operadores del régimen, no es posible que haya movimiento operativo en la red que no sea detectado -excepto que el internauta navegue por la Deep Web con una fuerte encriptación de los datos de ubicación-.

China comenzó a regular el cibercrimen a partir de 1997 con la ley CL97, que penalizaba los crímenes de redes informáticas y crímenes realizados por redes informáticas, y continúo en 1998 con el Proyecto Golden Shield (Escudo Dorado); una operación que ponía sus esfuerzos en prevenir el acceso a la red de determinada información extranjera en el país, creando lo que se conoce como Great Firewall of China (los cortafuegos para el filtrado de datos). Por lo que, cualquier compañía extranjera que no se adapte a las regulaciones chinas es sensible a sufrir la censura. Entre las grandes redes y plataformas canceladas en China, se encuentran: Facebook, Twitter, Google, Wikipedia, WhatsApp, Google Maps o Instagram, entre muchos otros.

Si esta maniobra por sí sola no fuera suficiente para mantener a raya cualquier revolución latente, China implementó en 2017 una Ley de Ciberseguridad con la cual el Gobierno al mando de Xi Jinping reclamó la soberanía nacional sobre el ciberespacio. Según la Administración del Ciberespacio de China (CACA) el objetivo de esta Ley es “salvaguardar la soberanía en el ciberespacio, la seguridad nacional y el interés público, así como los derechos y los intereses de los ciudadanos”.

La trampa de la «Seguridad Nacional»

La seguridad nacional, a menudo, es un eufemismo hartamente utilizado por los regímenes autócratas que intentan investirse de gobiernos democráticos; bajo la Ley de Seguridad Nacional, un gobierno puede atentar impunemente contra las libertades civiles y las leyes naturales del hombre en pos del presunto beneficio y la paz social del territorio. Por lo que, seguridad nacional, es un término que remite no sólo al secreto de Estado, sino también a prácticas de vigilancia, control y privación ilegítima de los derechos más fundamentales de los que puede gozar un ciudadano.

Sin ir más lejos, Occidente comenzó a experimentar las consecuencias de la Ley del Ciberespacio de China hace algunos años. China es una dictadura socialista unipartidista que promueve la censura y la persecución a cualquier ciudadano y empresa china que atente contra los intereses del Estado, tanto dentro como fuera de su soberanía. Por lo que, las implicaciones de la Ley del Ciberespacio van mucho más allá del territorio de Asia Oriental; tiene implicaciones a niveles internacionales. Los métodos de “capital vibrante” que utilizan las empresas y el Estado chino para comerciar fuera de su territorio son de público conocimiento. Gracias a un robusto capital, una mano de obra barata y la implicación de algunas de las empresas más poderosas del mundo, China fue capaz de colonizar de forma encubierta distintos territorios a lo largo y ancho del mundo, hasta controlar -en cierto punto- algunas actividades económicas de la región. Situación que, lógicamente, representa una amenaza para las superpotencias anglosajonas establecidas; que comenzaron a ser testigos en el nuevo siglo de cómo el Imperio asiático cada vez se queda con un trozo más grande del pastel.

Para el complejo industrial-militar más significativo del mundo, este escenario ha sido especialmente alarmante. Estados Unidos ha sido testigo de cómo el régimen chino -con las mismas herramientas esgrimidas por las empresas tecnócratas de Silicon Valley- ha llegado con gran diligencia a instalarse en soberanías extranjeras a través de redes sociales nacionales como lo son TikTok o Kawai. Situación que les ha permitido no sólo inocular de forma encubierta la industria cultural china en el extranjero sino imponer lo que se denomina un capitalismo de vigilancia. Que es una forma de mercantilizar el capital humano a través de los datos biométricos y movimientos en la red.

El complejo industrial-militar estadounidense, en conjunto con las agencias de inteligencia y el gobierno, ven en las empresas de telecomunicaciones chinas y en sus tecnologías relacionadas con la IA (inteligencia artificial) una forma sofisticada de penetrar en territorio norteamericano para realizar toda clase de operaciones de inteligencia y de vigilancia a través de la extracción de datos recolectadas por las aplicaciones que se instalan en los dispositivos, así como también en algunos dispositivos made in China. Esta razón llevó a que los celulares Huawei fueran prohibidos y descatalogados en Norteamérica en 2018.

Memex y LifeLog: los antecesores de Facebook

ARPA evolucionó, y para 1972 pasó a llamarse DARPA (Agencia de Proyectos de Investigación Avanzados de Defensa); como desarrolladora de tecnología militar, esta agencia del DoD (Departamento de Defensa), desde sus orígenes estuvo implicada hasta el tuétano con las agencias de inteligencia norteamericanas entre las que figuran la NSA o la CIA, así como de las instituciones académicas y científicas más prestigiosas.

Uno de los desarrollos más polémicos en los que se encontró trabjando a DARPA en 2003 fue el proyecto de registro digital llamado LifeLog (Registro de Vida). Un software con el objetivo de estudiar los datos personales a través de un “programa informático capaz de anticipar comportamientos humanos”, explica un artículo del diario El País de ese mismo año titulado «El Pentágono aprende de Matrix«. Para entonces, DARPA venía trabajando sobre este programa predictivo desde 2002. La duración estimada para desarrollar LifeLog había sido de 18 meses.

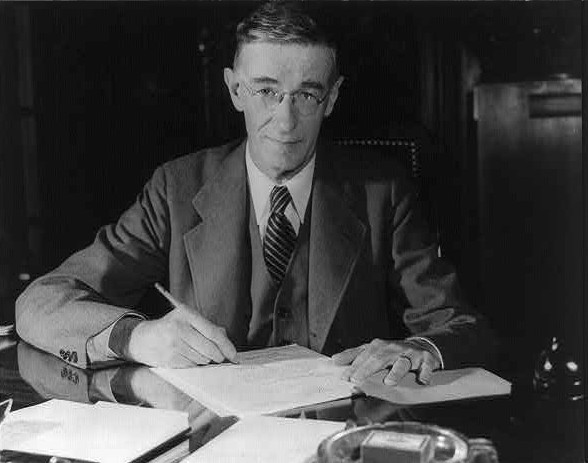

Según Wikipedia, los informes de noticias en los medios de comunicación describieron a LifeLog como «el diario para terminar todos los diarios: un registro multimedia y digital de todos los lugares a los que se va y de todo lo que se ve, se escucha, se lee, se dice y se toca». Esta descripción es muy similar a la que, en 1945, el investigador, inventor y científico -perteneciente a la Oficina de Investigación y Desarrollo Científico de Estados Unidos- Vannevar Bush, escribió sobre un dispositivo en el que trabajaba junto a un equipo de seiscientos científicos aplicados a la ciencia de guerra que lideraba: Memex.

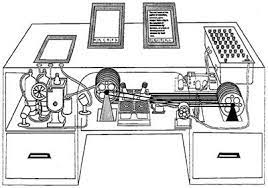

Sobre este programa llamado Memex, Vannevar Bush -expresidente del MIT y jefe del Proyecto Manhattan– escribió que sería un “dispositivo en el que un individuo almacena todos sus libros, registros y comunicaciones, y que está mecanizado para que pueda ser consultado con una velocidad y flexibilidad extraordinarias».

Memex sería una máquina constituida por una mesa con teclado, palanca y otros dispositivos que permitirían buscar de forma rápida información a través de libros, documentos y grabaciones. Además, permitiría agregar comentarios y notas en los documentos Memex, “teniendo la posibilidad de crear información, pistas o senderos de información, enlaces a textos relacionados e ilustraciones, datos que pueden ser almacenados y utilizados en futuras referencias”.

Desde 2001 Microsoft Research intentaría llevar adelante la provocadora visión de Vannevar Bush a través del desarrollo experimental de un registro de vida al que llamó MyLifeBits. El proyecto consiste en almacenar toda la información que Gordon Bell, un ingeniero informático, es capaz de producir durante el resto de su vida. Para esto, se digitalizaron todos los documentos que el sujeto experimental había producido, leído o consultado; se registraron sus llamadas telefónicas, correos y se comenzó a documentar su vida diaria en video mediante una cámara portátil, entre muchas otras interferencias de registro. El objetivo de esta investigación es la de crear una memoria externa para el cerebro del individuo.

Un antecedente digno de remarcar, es que con el avance de los celulares inteligentes, desde 2016, Gordon Bell dejó de utilizar algunos dispositivos externos para llevar adelante su registro de vida, como el uso constante de la cámara portátil; esto debido a que los móviles inteligentes actuales permiten en gran medida documentar de forma satisfactoria un registro de vida.

En la página oficial del proyecto MyLifeBits se puede leer lo siguiente:

«MyLifeBits es una tienda de todo para toda la vida. Es el cumplimiento de la visión Memex de 1945 de Vannevar Bush, que incluye búsqueda de texto completo, anotaciones de texto, audio e hipervínculos.

El libro Total Recall (título de bolsillo Your Life, Uploaded ) es la culminación de nuestros pensamientos sobre MyLifeBits y la agenda de investigación más amplia de CARPE. MyLifeBits consta de dos partes: un experimento de almacenamiento de por vida y un esfuerzo de investigación de software.

El experimento: Gordon Bell ha capturado artículos, libros, tarjetas, CD, cartas, memorandos, documentos, fotos, imágenes, presentaciones, películas caseras, conferencias grabadas en video y grabaciones de voz de toda una vida y las ha almacenado digitalmente. Ahora no tiene papel y está comenzando a capturar llamadas telefónicas, transcripciones de mensajes instantáneos, televisión y radio».

Casi en paralelo al desarrollo de MyLifeBits de la división de investigación de Microsoft, DARPA comenzó a trabajar en LifeLog en 2002. Cuando el desarrollo de este programa por parte de la agencia del Departamento de Defensa se conoció en la opinión pública en 2003, muchos tecnócratas fueron entusiastas sobre las posibilidades de los nuevos avances en términos de IA que traería el registro de vida digital, mientras que otros, fueron menos auspiciosos sobre las consecuencias que un proyecto como éste podría acarrear a largo plazo contra las libertades civiles. Entre el segundo grupo se encontraban el informático Ed Felten y el periodista del New York Times fallecido en 2009, William Lewis Safire.

Fragmento de un artículo publicado el 5 de junio de 2003 en el blog sobre Políticas Tecnológicas «Freedom to Tinker», del exprofesor informático de Princeton, Ed Felten.

«La columna de William Lewis Safire en el New York Times de hoy cuestiona los motivos del nuevo programa LifeLog en DARPA. (DARPA, la Agencia de Proyectos de Investigación Avanzada de Defensa, es la parte del Departamento de Defensa de EE. UU. (DoD) que financia las investigación y los desarrollos externos).

LifeLog es una versión actual de Memex, que fue propuesto por Vannevar Bush en su famoso artículo del Atlantic Monthly de 1945 , «As We May Think» (Cómo podríamos pensar). Bush previó el Memex como una especie de ayuda universal a la memoria que le ayudaría a recordar todo lo que había visto y oído. Si no pudieras recordar el nombre de ese gran restaurante vietnamita del que te habló tu hermano el mes pasado, tu Memex lo sabría.

Bush se dio cuenta de que la tecnología para construir un Memex real estaba muy en el futuro, desde su perspectiva en 1945. Hasta el momento, nadie había construido un Memex real, porque la tecnología básica no estaba disponible. Pero eso está por cambiar. Los dispositivos de grabación son cada vez más baratos y pequeños, los dispositivos de almacenamiento son cada vez más baratos y más espaciosos, y la comunicación inalámbrica está uniendo los dispositivos. Dentro de unos años, será posible construir el primer Memex. Inevitablemente, alguien lo hará.

El programa DARPA LifeLog está intentando construir un Memex inteligente. Se supone que LifeLog es inteligente para que pueda descubrir el contexto de las acciones, para ayudarte a recordar con mayor precisión y naturalidad».

LifeLog pone nervioso a William Lewis Safire:

«Pero, ¿no sería vergonzoso el omnipresente socio en ocasiones? Relájate, dice la descripción del programa, presumiblemente escrita por el Dr. Doug Gage, quien no respondió a mis llamadas, correos electrónicos o telepatía frenética. “El objetivo de la recopilación de datos es ‘ver lo que veo’ en lugar de ‘verme a mí’. Los usuarios tienen el control total de sus propios esfuerzos de recopilación de datos, deciden cuándo encender o apagar los sensores, así como deciden con quién compartirán los datos».

Eso es simplemente excelente para la privacidad personal del usuario, al que se le haría creer que controla la única copia de su perfil infinitamente detallado. Pero, ¿qué pasa con el «use-ee», la persona que el usuario de LifeLog está mirando, escuchando, olfateando o conspirando para hacer estallar el mundo?

El usuario humano puede tener el control opcional del cable inalámbrico que está usando en secreto, pero todas las personas que entren en contacto con LifeLog y su usuario-espía dispuesto serían mal utilizadas sin su conocimiento. Resultado: Todo el mundo estaría espiando a todo el mundo, grabando y compartiendo esa información con el gobierno y el último conglomerado de medios que quedaría en pie».

LifeLog fue un ambicioso proyecto de 7,3 millones de dólares desarrollado bajo la supervisión de Douglas Gage; el proyecto contenía un asistente cognitivo personalizado y pretendía almacenar toda la información háptica, biomédica y biométrica sobre los grupos humanos: desde las rutinas cotidianas, conversaciones, registro de sus visitas a internet, viajes, latidos de corazón, posicionamiento vía GPS portátil, entre una larga lista de características. El objetivo de todo esto, sigue explicando el artículo del diario El País, era “captar todo lo que esa persona ve, escucha, lee, dice o toca”.

Para que la labor operativa del programa LifeLog tuviera éxito, era necesario compilar una indigente cantidad de información de primera mano sobre el comportamiento humano. Algo que solamente podría hacer la inteligencia artificial a través de la minería perenne de datos.

El investigador y bloguero estadounidense, Logan Ledbetter, fue explícito sobre el trabajo de Douglas Gage en el proyecto de DARPA:

«A principios de la década de 2000 todavía estaba en los albores de la era de Internet, y todavía no había montones y montones de datos sobre el comportamiento humano. Internet apenas había existido durante diez años en ese momento. El ambicioso proyecto de inteligencia artificial de la agencia requirió cantidades masivas de datos recopilados, pero aún no había datos disponibles para recopilar. Se necesitaban y se propusieron soluciones. Douglas Gage, un exinvestigador de la Marina con 25 años de experiencia, acababa de unirse a la agencia. Gage sugirió cómo podrían recopilar las enormes cantidades de datos necesarios: “Si suficientes personas registraran suficientes datos de sus vidas, la información combinada equivaldría a la ontología de una vida humana».

Ledbetter, continuó:

«El folleto que DARPA entregó a los investigadores que podrían participar en el programa LifeLog describía el potencial de LifeLog como herramienta de vigilancia: «LifeLog podrá… inferir las rutinas, los hábitos y las relaciones del usuario con otras personas, organizaciones, lugares y objetos, y aprovechar estos patrones para facilitar su tarea».

El documento oficial de DARPA -actualmente eliminado del sitio web- sobre el desarrollo de LifeLog marca que los objetivos del proyecto eran «poder rastrear los hilos de la vida de un individuo en términos de eventos, estados y relaciones». La agencia del DoD remarca que el interés principal de la investigación estaría ligado al estudio de tres categorías principales: datos físicos, datos transaccionales y datos de contexto o medios.

Por otro lado, el documento de DARPA sintetiza el funcionamiento, meta e intencionalidad de LifeLog del siguiente modo:

«Funcionalmente, el (sub) sistema LifeLog consta de tres componentes: captura y almacenamiento de datos, representación y abstracción, y acceso a datos e interfaz de usuario. LifeLog acepta como entrada una serie de flujos de datos físicos y transaccionales sin procesar. A través de la inferencia y el razonamiento, LifeLog genera múltiples capas de representación en niveles crecientes de abstracción. Los flujos de datos de entrada se resumen en secuencias de eventos y estados, que se agregan en hilos y episodios para producir una línea de tiempo que constituye una «memoria episódica» para el individuo. Los patrones de eventos en la línea de tiempo apoyan la identificación de rutinas, relaciones y hábitos. Las preferencias, planes, metas y otros marcadores de intencionalidad están al más alto nivel».

Documento oficial de DARPA eliminado de su sitio web.

El desarrollo de LifeLog terminó cancelándose cuando activistas en defensa de la privacidad y las libertades civiles pusieron el grito en el cielo antes de que DARPA pudiera asignar contratos para seguir adelante con el proyecto.

El siguiente retazo pertenece al medio periodístico estadounidense Wired. Fundado en 1993, Wired es un medio especializado en las implicaciones culturales de la tecnología emergente. La fecha de publicación del artículo data del 4 de febrero de 2004:

«Los partidarios de LifeLog dijeron que el diario completo podría haberse convertido en una memoria digital casi perfecta, brindando a sus usuarios asistentes computarizados con un recuerdo casi perfecto de lo que habían hecho en el pasado. Pero los defensores de las libertades civiles se lanzaron inmediatamente sobre el proyecto cuando debutó la primavera pasada, argumentando que LifeLog podría convertirse en la herramienta definitiva para identificar a los enemigos potenciales del Estado.

Los investigadores cercanos al proyecto dicen que no están seguros de por qué se abandonó a fines del mes pasado. DARPA no ha proporcionado una explicación de la silenciosa cancelación de LifeLog. «Un cambio en las prioridades» es la única razón fundamental que la portavoz de la agencia, Jan Walker, le dio a Wired News.

Sin embargo, los esfuerzos de DARPA relacionados con las secretarias de software y los cerebros mecánicos aún avanzan según lo planeado.

LifeLog es el último de una serie de controvertidos programas que han sido cancelados por DARPA en los últimos meses. El Congreso eliminó la iniciativa de minería de datos de Conciencia de Información sobre Terrorismo, o TIA, aunque muchos analistas creen que su investigación continúa en el lado clasificado del libro mayor del Pentágono. El Policy Analysis Market (o FutureMap), que proporcionaba una especie de mercado de valores para que las personas apostaran por ataques terroristas, se retiró casi de inmediato después de que sus detalles salieron a la luz en julio.

«Siempre pensé que (LifeLog) sería el tercer programa (después de TIA y FutureMap) que podría llamar la atención si no dejaban en claro cómo se abordarían las preocupaciones de privacidad», dijo Peter Harsha, director de asuntos gubernamentales de la Asociación de Investigación en Computación.

«DARPA es bastante tímido ahora», agregó Lee Tien, de la Electronic Frontier Foundation, que ha criticado muchos de los esfuerzos de la agencia. «Después de la TIA, descubrieron que no estaban preparados para lidiar con la tormenta de críticas».

Eso es una lástima, dicen los investigadores de inteligencia artificial. LifeLog habría abordado uno de los temas clave en el desarrollo de computadoras que pueden pensar: cómo tomar el desorden desestructurado de la vida y recordarlo como episodios discretos: un viaje a Washington, una cena de sushi, la construcción de una casa.

«Obviamente estamos bastante decepcionados», dijo Howard Shrobe, quien dirigió un equipo del Laboratorio de Inteligencia Artificial del Instituto de Tecnología de Massachusetts que pasó semanas preparando una oferta para un contrato de LifeLog. «Estábamos muy interesados en el enfoque de investigación del programa… cómo ayudar a una persona a capturar y organizar su experiencia. Este es un tema de gran importancia tanto para la inteligencia artificial como para la ciencia cognitiva».

Para Tien, la cancelación del proyecto significa que «simplemente ya no es sostenible para DARPA decir: «Sólo estamos haciendo la tecnología, no tenemos ninguna responsabilidad por cómo se usa».

La investigación del sector privado en esta área está en curso. En Microsoft, por ejemplo, el programa del pionero de las minicomputadoras Gordon Bell, MyLifeBits, continúa desarrollando formas de ordenar y almacenar recuerdos.

David Karger, colega de Shrobe en el MIT, cree que esos esfuerzos también continuarán en DARPA.

«Estoy seguro de que esa investigación seguirá siendo financiada con algún otro título», escribió Karger en un correo electrónico. «No puedo imaginar a DARPA ‘abandonando’ un área de investigación tan clave».

LifeLog surgió como consecuencia de los programas militares de vigilancia masiva desarrollados por DARPA que se agruparon bajo La Oficina de Concienciación de la Información (IAO), entre los que se encontraban los programas TIA y FutureMap. Programas que fueron desarrollados por la agencia del DoD con el objetivo de combatir el terrorismo internacional post 11 de septiembre -es decir, para luchar contra organizaciones paramilitares creadas por la misma OTAN en lo que fue denominado Operación Gladio-.

Sobre el desarrollo de TIA, la periodista de investigación Whitney Webb, escribió en un artículo que tituló Los orígenes militares de Facebook:

«Tras los atentados del 11 de septiembre, DARPA, en estrecha colaboración con la comunidad de inteligencia estadounidense (concretamente la CIA), comenzó a desarrollar un enfoque “pre-criminal” para combatir el terrorismo conocido como Conciencia Total de la Información o TIA. El objetivo de TIA era desarrollar un aparato de vigilancia militar que lo viera todo. La lógica oficial detrás de TIA era que la vigilancia invasiva de toda la población estadounidense era necesaria para prevenir ataques terroristas, eventos de bioterrorismo e incluso brotes de enfermedades de origen natural.

El arquitecto de TIA, y el hombre que la dirigió durante su relativamente breve existencia, fue John Poindexter, más conocido por haber sido asesor de seguridad nacional de Ronald Reagan durante el asunto Irán-Contra y por haber sido condenado por cinco delitos graves en relación con ese escándalo. Una actividad menos conocida de figuras de Irán-Contra como Poindexter y Oliver North fue su desarrollo de la base de datos Main Core para ser utilizada en los protocolos de “continuidad del gobierno”. Main Core se utilizó para compilar una lista de disidentes estadounidenses y de “alborotadores potenciales” a los que había que hacer frente en caso de que se invocaran los protocolos de COG. Estos protocolos podían ser invocados por una variedad de razones, incluyendo la oposición pública generalizada a una intervención militar de EE.UU. en el extranjero, la disidencia interna generalizada, o un momento vagamente definido de “crisis nacional” o “tiempo de pánico”. Los estadounidenses no eran informados de si su nombre era incluido en la lista, y una persona podía ser añadida a la lista por el mero hecho de haber asistido a una protesta en el pasado, por no pagar los impuestos o por otros comportamientos, “a menudo triviales”, considerados “antipáticos” por sus arquitectos en la administración Reagan.

En vista de ello, no fue exagerado que el columnista del New York Times William Safire comentara que, con la TIA, “Poindexter está haciendo realidad su sueño de veinte años: conseguir el poder de “minería de datos” para husmear en cada acto público y privado de cada estadounidense”.

El programa TIA se encontró con una considerable indignación ciudadana tras ser revelado al público a principios de 2003. Entre los críticos de la TIA se encontraba la Unión Americana de Libertades Civiles, que afirmaba que el esfuerzo de vigilancia “acabaría con la privacidad en Estados Unidos” porque “cada aspecto de nuestras vidas sería catalogado”, mientras que varios medios de comunicación convencionales advertían que la TIA estaba “luchando contra el terror aterrorizando a los ciudadanos estadounidenses”. Como resultado de la presión, DARPA cambió el nombre del programa por el de Terrorist Information Awareness para que sonara menos como un panóptico de seguridad nacional y más como un programa dirigido específicamente a los terroristas en la era posterior al 11-S.

Sin embargo, los proyectos de la TIA no se cerraron realmente, y la mayoría se trasladaron a las carteras clasificadas del Pentágono y de la comunidad de inteligencia estadounidense. Algunos pasaron a ser financiados por los servicios de inteligencia y orientados a empresas del sector privado, como Palantir, de Peter Thiel, mientras que otros resurgieron años más tarde con el pretexto de combatir la crisis del COVID-19.

Poco después de que se iniciara la TIA, un programa similar de DARPA estaba tomando forma bajo la dirección de un amigo cercano de Poindexter, el director del programa de DARPA Douglas Gage. El proyecto de Gage, LifeLog, pretendía “construir una base de datos que rastreara toda la existencia de una persona” y que incluyera las relaciones y comunicaciones de un individuo (llamadas telefónicas, correo, etc.), sus hábitos de consumo de medios de comunicación, sus compras y mucho más, con el fin de construir un registro digital de “todo lo que un individuo dice, ve o hace”. LifeLog tomaría entonces estos datos no estructurados y los organizaría en “episodios discretos” o instantáneas, a la vez que “trazaría relaciones, recuerdos, eventos y experiencias”.

LifeLog, según Gage y los partidarios del programa, crearía un diario electrónico permanente y consultable de toda la vida de una persona, que según DARPA podría utilizarse para crear “asistentes digitales” de próxima generación y ofrecer a los usuarios una “memoria digital casi perfecta». Gage insistió, incluso después de que se cerrara el programa, en que los individuos habrían tenido “un control total de sus propios esfuerzos de recopilación de datos”, ya que podrían “decidir cuándo encender o apagar los sensores y decidir quién compartirá los datos”. En los años transcurridos desde entonces, los gigantes tecnológicos de Silicon Valley han hecho promesas análogas de control por parte de los usuarios, que se han incumplido repetidamente para obtener beneficios y alimentar el aparato de vigilancia nacional del gobierno.

La información que LifeLog obtenía de cada interacción de un individuo con la tecnología se combinaba con la información obtenida de un transmisor GPS que rastreaba y documentaba la ubicación de la persona, sensores audiovisuales que registraban lo que la persona veía y decía, así como monitores biomédicos que medían la salud de la persona. Al igual que el TIA, LifeLog fue promocionado por DARPA como posible apoyo a la “investigación médica y la detección temprana de una epidemia emergente”.

Los críticos de los principales medios de comunicación y de otros lugares se apresuraron a señalar que el programa se utilizaría inevitablemente para crear perfiles de disidentes, así como de sospechosos de terrorismo. Combinado con la vigilancia de los individuos por parte de la TIA en múltiples niveles, LifeLog iba más allá al “añadir información física (como lo que sentimos) y datos de los medios de comunicación (como lo que leemos) a estos datos transaccionales”. Un crítico, Lee Tien, de la Electronic Frontier Foundation, advirtió en su momento que los programas que DARPA estaba llevando a cabo, incluido LifeLog, “tienen caminos obvios y fáciles para el despliegue de la Seguridad Nacional”».

La conexión DARPA-Harvard-Facebook

El Gobierno estadounidense tiene el deber de rendirle cuentas a sus ciudadanos sobre los proyectos en los que se encuentran trabajando sus agencias y organismos. Por esta razón existe una ley desde 1967 que exige al Gobierno hacer pública la información federal. A pesar de esto, existen restricciones y vacíos legales que promueven el ejercicio de maniobras entre el sector público y privado que permiten mantener la información de proyectos gubernamentales en secreto.

La Ley FOIA (Ley de Libre Acceso a la Información), proporciona la posibilidad de que cualquier persona pueda acceder a la información federal, a excepción de que la información esté protegida contra la divulgación pública. Existe una puerta trasera para que los proyectos que el Gobierno Norteamericano no quiere revelar al público se mantengan en el anonimato. Si una agencia del Gobierno como DARPA trabaja en conjunto con instituciones o empresas de tecnología privada (vendiéndole sus desarrollos), no tiene la obligación de informar a los estadounidenses sobre las tecnologías que se encuentran desarrollando.

Recientemente, cuando el medio The Intercept intentó solicitar a FOIA información sobre el software de vigilancia ShadowDragon que estaba utilizando la Policía del Estado de Michigan, la petición le fue denegada citando extensiones de la ley que protegían «secretos comerciales o información financiera o de propiedad»; para “proteger la seguridad o protección de las personas o la propiedad, o la confidencialidad, integridad o disponibilidad de los sistemas de información”; y para proteger «la identidad de una persona que puede convertirse en víctima de un incidente de ciberseguridad como resultado de la divulgación de la identificación de esa persona» o las «prácticas relacionadas con la ciberseguridad» de esa persona.

Harvard, institución aliada de DARPA, se encontraba muy interesada en adquirir la tecnología LifeLog con la intención de seguir desarrollándola.

Debido al secreto protegido por la ley FOIA, no se puede asegurar que Harvard finalmente haya podido adquirir los derechos para seguir desarrollando LifeLog. Sin embargo, es de conocimiento público que un alumno de la institución, Mark Elliot Zuckerberg, sacó a la palestra pública la plataforma de citas para miembros de Harvard, The Facebook -en sus inicios llamada Facemash- el 4 de febrero de 2004. La Misma inefable fecha en la que públicamente DARPA canceló su proyecto predictivo de LifeLog.

Vigilancia Permanente

El resto es historia. Actualmente (hasta abril de 2021), las redes sociales son utilizadas por más de 4.330 millones de personas. Lo que representa el 55% de la población mundial. Las compañías ligadas al mercado tecnológico-digital tienen un acceso sistémico a miles de datos personales cada vez que un usuario descarga a su dispositivo móvil una aplicación de alguna firma. Esta Big Data, correctamente segmentada y articulada, puede ser utilizada luego para venderte un nuevo modelo de cepillo de dientes eléctrico o para persuadirte en tu red social favorita de que modifiques tu intención de voto.

Brittany Kaiser, la exdirectora de Negocios de Desarrollo de Cambridge Analytica, menciona en su libro La dictadura de los datos, que la consultora especializada en la recopilación y en el análisis de datos para la creación de campañas publicitarias y políticas, tenía un registro detallado de, al menos, cinco mil datos por cada uno de los más de cincuenta millones de usuarios que fueron condicionados con campañas publicitarias por la compañía con la intención de que volcaran su voto por Donald Trump en 2016. Propósito, además, que lograron con un rotundo éxito.

El exinformático de la Agencia Nacional de Inteligencia estadounidense (NSA) y La Agencia Central de Inteligencia (CIA), Edward Snowden, puso en jaque el rol de las agencias de inteligencia al revelar a la opinión pública en 2013 que la NSA, la CIA y las agencias de inteligencia del Reino Unido espiaban deliberadamente las comunicaciones de todo el mundo; incluida la de ciudadanos civiles norteamericanos a través de sus propios dispositivos móviles (algo ilegal en el Estados Unidos). Las agencias de Reino Unido -como GCHQ- espiaban las actividades de los estadounidenses y las agencias Norteamericanas las de ciudadanos británicos, luego, ambas agencias federales sólo tenían que intercambiar la información para de esta forma mantenerse jugando dentro de las normas.

Lo que era hasta entonces un secreto a voces salió a luz del gran público gracias a que Snowden desertó de las agencias y se esforzó por contar lo que realmente se dedicaban a hacer -amparados por la Seguridad Nacional- en secreto las instituciones del Gobierno. En el presente, Edward Snowden se encuentra exiliado con su familia en Moscú y tiene varios cargos en su contra por divulgar operaciones de inteligencia secreta. Entre los programas de vigilancia que el exagente de inteligencia expuso, se encuentran el programa PRISM y XKeyscore.

Por otro lado, Snowden mencionó en una entrevista que está dispuesto a volver a Estados Unidos si se le asegura un juicio justo que le permita revelar todo lo que sabe:

“Si voy a pasar el resto de mi vida en prisión, la única exigencia fundamental a la que todos debemos estar de acuerdo es que al menos tenga un juicio justo. Y eso es lo único que el gobierno se ha negado a garantizar porque no proporcionarán acceso a lo que se llama una defensa de interés público”.

Muchas personas tienen la falsa creencia de que sólo deben preocuparse por la vigilancia permanente aquellos que tienen secretos sucios que ocultar. Pero lo que se ignora, es que la Inteligencia Artificial no tiene un interés en la minería de datos de una persona civil en particular, sino en el conjunto global o parcial de los grupos humanos. Esto es así porque el valor colectivo de los datos producidos por las comunidades sirve para alimentar los algoritmos predictivos de la Inteligencia Artificial que promueve el denominado capitalismo de vigilancia. Los datos recabados son utilizados más tarde con el objetivo principal de pronosticar con relativo éxito todo tipo de movimientos sociales futuros. Herramientas que, en las manos de un dictador astuto, puede desencadenar en una dictadura imperceptible; una distopía sin lágrimas.

Tristan Harris, exdiseñador de ética de persuación de Google, acusó que compañías como Facebook o Google pueden ser utilizados como canales directos «para manipular sociedades enteras» y «secuestrar mentes» a través de campañas de persuación. Harris, fundador del Center of Human Technology (Centro para la Tecnología Humana), se encarga de combatir y de denunciar junto a otros exdesarrolladores e ingenieros de Silicon Valley las decisiones que algunas Redes Sociales toman y que podrían favorecer la manipulación de la opinión pública por parte de los grupos de poder.

«Reencuadramos los efectos insidiosos de la tecnología persuasiva, exponemos los sistemas fuera de control que se encuentran debajo y profundizamos la capacidad de los tomadores de decisiones globales y los líderes cotidianos para tomar acciones sabias», reza la web del Centro para la Tecnología Humana.

La visión que tienen muchos exdesarrolladores de titanes como Google, deberían despertar las alarmas internas de millones de personas que todavía se encuentran escépticas sobre la vigilancia y la manipulación que están llevando adelante de forma deliberada algunos Gobiernos a través de las telarañas sociales. Pero, en caso de que alguno aún siga aletargado y embebido en las ensoñaciones de un Mundo Justo, Tristan Harris tiene algunas palabras que mencionar:

«Quiero que te imagines entrando a una habitación. Una sala de control con un montón de gente, cien personas encorvadas en los escritorios con pequeños diales. Y que en esa sala de control se dé forma a los pensamientos de mil millones de personas. Esto podría sonar como ciencia ficción, pero esto existe ahora; hoy».